Wer schon einmal versucht hat, OpenVPN-Server zu konfigurieren, Port-Forwarding-Regeln durch Firewalls zu bohren oder statische IPs zu verwalten, nur um von unterwegs auf das heimische NAS zuzugreifen, kennt den Schmerz. Klassische VPNs sind oft sperrig, zentralisiert und fehleranfällig.

Hier kommt Tailscale ins Spiel. Es ist nicht einfach nur ein weiteres VPN, sondern eine „Zero-Config“-Overlay-Lösung, die auf dem modernen WireGuard-Protokoll basiert. Es verwandelt dein verteiltes Chaos aus Geräten – Laptops, Server, Container, Cloud-VMs – in ein einziges, flaches und sicheres Netzwerk. Und das Beste: Es funktioniert einfach.

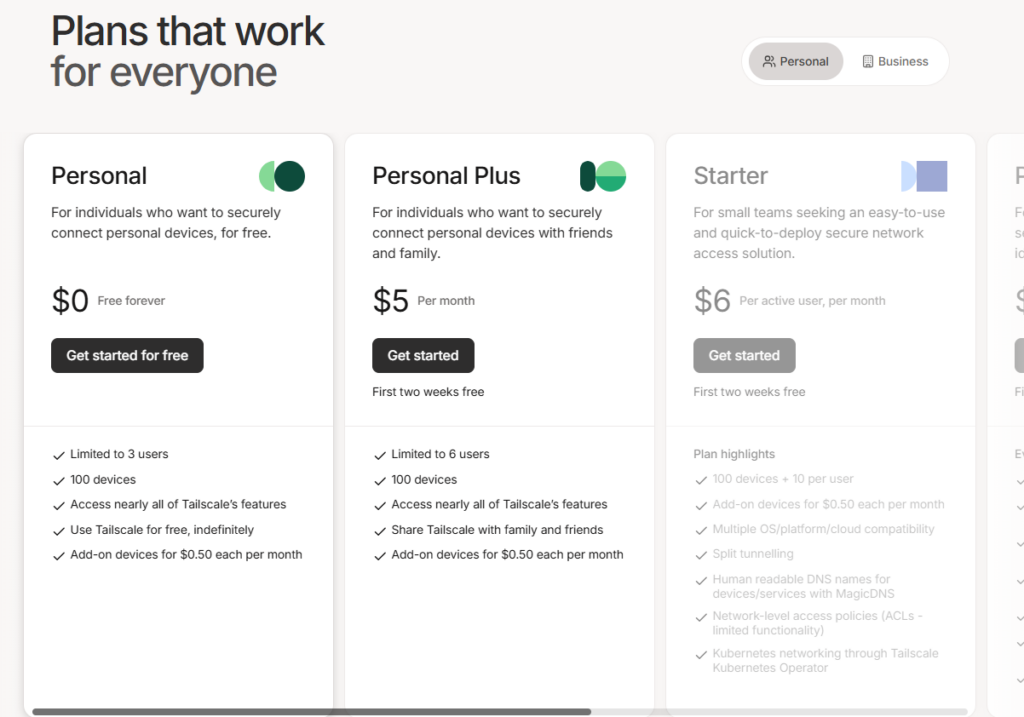

Nach dem registrieren muss man den Client installieren, registrieren und schon bekommt der Client eine IP und einen DNS. Macht man das auf dem eigenen PC noch einmal kann man sich schon verbinden. Und das geht in der FREE Version für bis zu 100 Geräte (PC, VM, Docker oder IoT Geräte mit Linux (jetKVM)).

Das Prinzip: Mesh statt Hub-and-Spoke

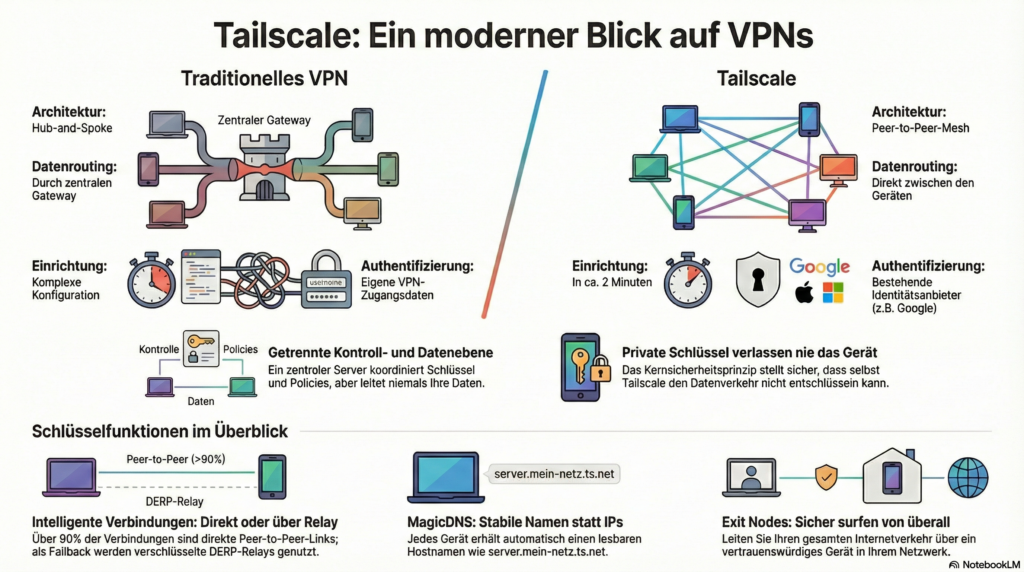

Der entscheidende architektonische Unterschied zu Legacy-VPNs ist die Topologie. Ein klassisches VPN leitet oft den gesamten Verkehr durch ein zentrales Gateway (Hub-and-Spoke). Tailscale hingegen baut ein Peer-to-Peer Mesh-Netzwerk auf.

Das bedeutet:

- Direkte Verbindungen: Dein Laptop verbindet sich direkt mit deinem Server. Der Datenverkehr fließt auf dem kürzesten Pfad, was die Latenz minimiert.

- Control Plane vs. Data Plane: Tailscale trennt die Verwaltung von den Daten. Der „Coordination Server“ von Tailscale verwaltet nur die öffentlichen Schlüssel und Richtlinien (Control Plane). Der eigentliche Datenverkehr (Data Plane) ist Ende-zu-Ende verschlüsselt und fließt niemals unverschlüsselt über die Server von Tailscale.

- NAT-Traversal: Dank cleverer Techniken (STUN, ICE) kommt Tailscale durch fast jede Firewall und NAT-Konfiguration, ohne dass du auch nur einen einzigen Port am Router öffnen musst. Sollte eine direkte Verbindung wirklich unmöglich sein, nutzt das System verschlüsselte DERP-Relays als Fallback.

Killer-Features: Mehr als nur „Ping“

Was Tailscale für Tech-Enthusiasten und Admins so spannend macht, sind die Dienste, die auf der Verbindungsschicht aufbauen:

1. MagicDNS

Vergiss IP-Adressen wie 100.64.x.y. Mit MagicDNS erhalten alle Geräte einen festen Hostnamen (z. B. nas, webserver). Ein lokaler DNS-Resolver auf jedem Gerät (100.100.100.100) sorgt dafür, dass du deine Geräte einfach beim Namen nennen kannst.

2. Subnet Router & Exit Nodes

Nicht auf jedem Gerät (z. B. IoT-Drucker oder Legacy-Hardware) kann man einen Client installieren. Ein Subnet Router fungiert als Brücke und macht ganze physische Subnetze im Tailnet verfügbar. Ein Exit Node hingegen erlaubt es dir, deinen gesamten Internetverkehr über einen vertrauenswürdigen Knoten (z. B. deinen Heimserver) zu routen – ideal für Sicherheit in öffentlichen WLANs.

3. ACLs als Code

Sicherheit basiert auf einem „Deny-by-Default“-Ansatz. Die Zugriffssteuerung erfolgt über eine zentrale Policy-Datei im „HuJSON“-Format (Human JSON). Du kannst granulare Regeln definieren (z. B. „User X darf nur auf Port 22 von Server Y zugreifen“) und diese Datei sogar per GitOps verwalten.

Spotlight: Tailscale SSH

Eines der mächtigsten Features für Admins ist Tailscale SSH. Wer viele Server verwaltet, kennt das Problem: SSH-Keys generieren, verteilen, rotieren und hoffen, dass kein privater Schlüssel auf einem Laptop verloren geht.

Tailscale SSH ersetzt die Authentifizierung per Public-Key durch die Tailscale-Identität.

- Wie es funktioniert: Der Tailscale-Daemon auf dem Server fängt die Verbindung auf Port 22 ab und prüft gegenüber dem Coordination Server, ob der Benutzer (z. B. authentifiziert via GitHub oder Okta) Zugriff hat.

- Der Vorteil: Du brauchst keine lokalen SSH-Keys mehr verwalten. Der Zugriff wird zentral über die ACLs gesteuert. Du kannst sogar festlegen, dass sich ein User alle 12 Stunden neu authentifizieren muss, um den Zugriff zu behalten.

- Ablauf: Einfach

ssh user@machinetippen – Tailscale erledigt den Rest.

Installation: In Minuten erledigt

Die Hürde zum Einstieg ist extrem niedrig. Tailscale bietet Clients für fast jede Plattform (Windows, macOS, Linux, iOS, Android, NAS-Systeme).

Linux (Server/Desktop)

Für die meisten Distributionen (Ubuntu, Debian, Fedora, Arch) ist der Weg über das Terminal am schnellsten. Tailscale bietet ein Installationsskript, das automatisch das passende Repo hinzufügt:

Bash

curl -fsSL https://tailscale.com/install.sh | sh

sudo tailscale up

Der Befehl tailscale up gibt eine URL aus, über die du das Gerät in deinem Browser authentifizierst.

Windows

Hier gibt es einen klassischen Installer (.exe oder .msi für Deployments). Nach der Installation erscheint ein Icon im System Tray. Ein Rechtsklick und „Log in“ öffnet den Browser zur Authentifizierung. Danach läuft der Dienst im Hintergrund.

Anwendungsfälle für dich

Warum solltest du Tailscale nutzen?

- Homelab-Zugriff: Greife auf Home Assistant, Pi-hole oder deinen Plex-Server zu, ohne diese Dienste risikoreich ins offene Internet zu stellen (kein Port-Forwarding nötig!).

- Entwicklungsumgebungen teilen: Nutze Tailscale Serve oder Funnel, um einen lokalen Webserver auf deinem Laptop (

localhost:3000) temporär für Kollegen oder sogar das öffentliche Internet freizugeben. - Sichere RDP/SSH-Verbindungen: Warte Server remote, ohne VPN-Gateways konfigurieren zu müssen.

- Zugriff auf Datenbanken die nur auf einem Host / Docker laufen.

Geheimtipp Apple TV: Die “Set-it-and-forget-it”-Zentrale

Seit tvOS 17 hat Apple endlich native VPN-Unterstützung eingeführt, und Tailscale war einer der Ersten, die das genutzt haben. Das macht den unscheinbaren schwarzen Kasten unter deinem Fernseher plötzlich zu einem der mächtigsten Geräte in deinem Netzwerk.

Warum ist das genial? Ein Apple TV verbraucht extrem wenig Strom, ist (meistens) per Ethernet angebunden und läuft fast immer – die perfekte Alternative zum Raspberry Pi.

Die drei besten Anwendungsfälle:

- Der perfekte Exit Node: Wenn du im Hotel-WLAN bist oder Geo-Blocking umgehen willst, route deinen Traffic einfach über dein Apple TV zu Hause. Da das Gerät als “Home Hub” auch im Standby aktiv bleibt, hast du jederzeit einen stabilen VPN-Tunnel nach Hause.

- Subnet Router Ersatz: Du willst keinen Linux-Server laufen lassen, aber trotzdem auf deinen Drucker oder IP-Kameras im Heimnetz zugreifen? Dein Apple TV kann als Subnet Router fungieren und Traffic für Geräte ohne Tailscale-Client weiterleiten.

- Sicheres Streaming: Verbinde dein Apple TV direkt mit einem entfernten Plex-, Jellyfin- oder NAS-Server im Tailnet – ganz ohne offene Ports am Router des Server-Standorts.

Pro-Tipp: Damit das reibungslos funktioniert, muss das Apple TV als Home Hub (Steuerzentrale) konfiguriert sein. Nur so bleibt die Verbindung auch aktiv, wenn das Gerät “schläft”. Die Einrichtung ist simpel: App laden, per QR-Code mit dem Handy einloggen und “Run as Exit Node” aktivieren.

https://tailscale.com/kb/1280/appletv

Taildrop: “AirDrop” für alle Plattformen (auch Windows!)

Ein oft übersehenes Juwel ist Taildrop. Das Feature löst ein uraltes Problem: “Wie bekomme ich schnell diese Datei von meinem Windows-PC auf mein iPhone oder das Linux-Notebook, ohne sie per E-Mail an mich selbst zu schicken oder in eine Cloud hochzuladen?”

Taildrop ist ein plattformübergreifendes File-Sharing-Tool, das über dein verschlüsseltes Tailscale-Netzwerk läuft.

- Keine Cloud, kein Limit: Die Dateien werden direkt Peer-to-Peer übertragen. Das heißt: Es ist rasend schnell, Ende-zu-Ende verschlüsselt und es gibt keine künstlichen Dateigrößen-Limits.

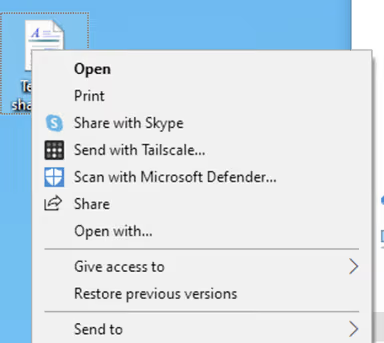

- Der Windows-Workflow: Unter Windows integriert sich das genial einfach. Du machst einen Rechtsklick auf eine beliebige Datei, wählst “Senden an” und dann das Zielgerät in deinem Tailnet aus (z. B. “Max’s iPhone”). Sekunden später ploppt die Datei auf dem anderen Gerät auf.

- Wichtiger Hinweis (Alpha): Aktuell ist das Feature noch offiziell im Alpha-Stadium. Es funktioniert im Alltag meist schon sehr zuverlässig, ist aber derzeit streng auf deine eigenen Geräte beschränkt. Du kannst also (noch) keine Dateien an Freunde senden, sondern nur zwischen Geräten, die unter deinem Account laufen.

Fazit: Tailscale nimmt dem Thema VPN die Komplexität und liefert gleichzeitig Enterprise-Features wie ACLs und SSO-Integration. Für jeden, der Server verwaltet oder ein Homelab betreibt, ist es eines der nützlichsten Werkzeuge im modernen Tech-Stack.